HIBP schlägt Alarm: Fast 2 Milliarden E-Mails in neuem Mega-Fund – Deine wichtigsten Accounts sind das Ziel

Have I Been Pwned (HIBP) verarbeitet den – mal wieder – umfangreichsten Datenkorpus seiner Geschichte. Es handelt sich um 1,96 Milliarden einzigartige E-Mail-Adressen, die aus zahllosen dunklen Ecken des Internets von Cyberkriminellen zusammengetragen wurden.

Kurz & Knapp

- Der Fund: 1,957 Milliarden E-Mail-Adressen und 1,3 Milliarden einzigartige Passwörter. Alter Wein, neu abgefüllt.

- Die Quelle: Daten von "Synthient", einer Threat-Intelligence-Plattform. Gesammelt aus kriminellen Foren und Logs.

- Die "neue" Gefahr: 625 Millionen dieser Passwörter waren HIBP bisher unbekannt. Der Rest ist altbekannter, aber offenbar immer noch genutzter Schrott.

- Das Problem: Es sind fertige "Credential Stuffing Lists" – Login-Daten für Automaten.

- Kein "Hack": Niemand wurde "gehackt". Das ist nur eine riesige Sammlung der Früchte vergangener Sünden (Datenlecks).

- Dein Risiko: Angreifer nutzen diese Listen, um zu prüfen, ob du dasselbe Passwort von 2010 immer noch für dein E-Mail-Postfach oder dein Banking verwendest.

Was dieser Daten-Berg für deine Accounts bedeutet

Troy Hunt, Betreiber von HIBP, hat den Fund in seinem Blog detailliert beschrieben. Die Daten stammen von Synthient, einer Plattform, die den digitalen Bodensatz krimineller Foren indexiert hat. Das Ziel: Opfern (via HIBP) eine Warnung zu ermöglichen, die sie vielleicht sogar lesen.

Diese Listen sind kein theoretisches Problem. Sie sind das Standardwerkzeug für "Credential Stuffing". Warum auch kompliziert, wenn es einfach geht? Angreifer nehmen diese E-Mail-Passwort-Kombinationen und jagen sie durch Skripte, die Logins bei hunderten Diensten versuchen. Ganz oben auf der Zielliste: Alles, was sich zu Geld machen lässt oder als Hebel dient.

Dein primäres E-Mail-Konto (der Schlüssel zu allem), dein Amazon-Login oder deine Social-Media-Profile sind exakt das, wonach die Angreifer suchen. Das immergleiche Passwort ist der Schlüssel, den du ihnen freiwillig überlässt.

So real ist die Gefahr: “Ups, das nutze ich noch”

Hunt verifizierte die Daten stichprobenartig, indem er HIBP-Abonnenten kontaktierte. Die Rückmeldungen bestätigen, was wir eigentlich schon wussten:

- Ein Nutzer identifizierte ein altes Passwort, aber – Überraschung – auch ein kürzlich genutztes, aktives Passwort. Er musste sofort alle kritischen Konten ändern.

- Ein anderer Nutzer bestätigte ein Passwort, das er vor etwa 10 Jahren nutzte. Vermutlich "Passwort123".

- Ein weiterer Abonnent fand ein Passwort, das er bedauerlicherweise noch immer auf einigen aktiven Konten verwendete.

Selbst wenn viele Daten uralt sind: Die Verifizierungen zeigen, dass aktive und teils "komplexe" Passwörter (wie "Fido123!") in diesen Listen kursieren und eine reale Bedrohung für jeden darstellen, der das Konzept "Passwort-Manager" für Teufelswerk hält.

Nein, Gmail wurde nicht gehackt

In den Daten finden sich 394 Millionen Gmail-Adressen. Das bedeutet jedoch nicht, dass Google gehackt wurde – auch wenn das die besseren Schlagzeilen gäbe. Die Daten stammen aus unzähligen Lecks über viele Jahre hinweg: das Katzen-Forum von 2008, ein alter Online-Shop von 2012 oder ein x-beliebiges gehacktes Forum. Die Angreifer sammeln alles. Die 32 Millionen verschiedenen E-Mail-Domains in den Listen belegen das.

Was du jetzt sofort tun solltest (oder es lässt)

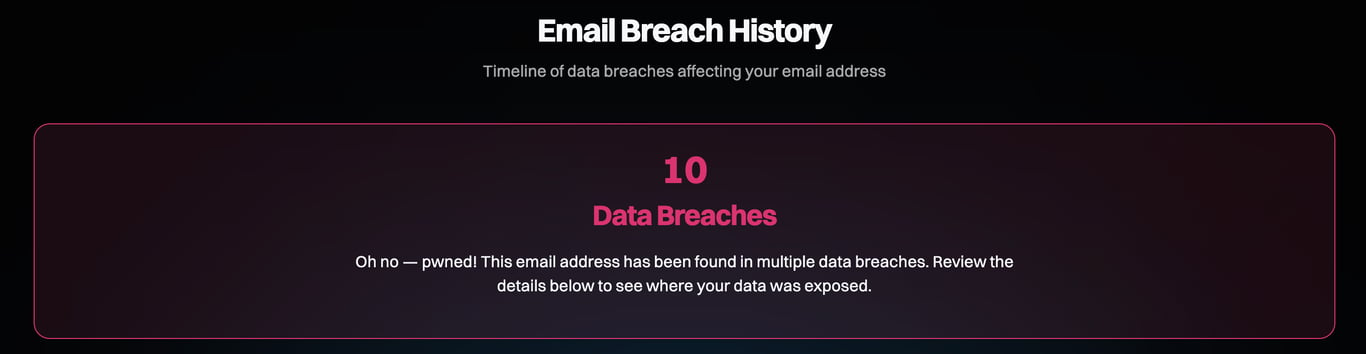

Angesichts des Umfangs des Funds (fast 3-mal größer als der "Collection #1"-Fund von 2019) ist die Wahrscheinlichkeit hoch, dass du betroffen bist. Mal wieder.

- HIBP-Check: Prüfe deine primären E-Mail-Adressen (und die alten GMX-Adressen) auf der [offiziellen Seite von Have I Been Pwned].

- Pwned Passwords: Der "Pwned Passwords"-Dienst wurde mit den 625 Millionen neuen, bisher unbekannten Passwörtern gefüttert. Du kannst dort anonym prüfen, ob deine genialen Passwort-Kreationen bekannt sind.

- Profi-Tipp: Nutze endlich einen Passwort-Manager (z.B. 1Password, Bitwarden), der die Pwned-Passwords-API integriert hat. Diese warnen dich automatisch, wenn du Unsinn tust.

- Prioritäten setzen: Ändere sofort die Passwörter deiner wichtigsten Konten (E-Mail, Banking, Social-Media, wichtige Shopping-Konten), falls du Treffer hast oder auch nur den Verdacht hegst, dass "Sommer2024!" nicht nur von dir genutzt wird.

- Zwei-Faktor-Authentifizierung (2FA): Aktiviere 2FA (MFA) überall. Ja, überall. Selbst wenn Angreifer dein Passwort aus dieser Liste haben, scheitern sie am zweiten Faktor (z.B. Authenticator-App). 2FA ist der effektivste Schutz gegen die Bequemlichkeit der Nutzer.

| Maßnahme | Aufwand | Schutzwirkung (gegen Credential Stuffing) |

|---|---|---|

| Passwort ändern | Mittel (pro Dienst) | Hoch (bis du es wiederverwendest) |

| Passwort-Manager | Mittel (Einrichtung) | Sehr Hoch (behebt das Grundproblem) |

| 2FA / MFA | Niedrig (pro Dienst) | Extrem Hoch (der Rettungsanker) |

| HIBP-Check | Niedrig | Nur Information, kein Schutz |

Die technischen Hürden des digitalen Müllbergs

Für Technikinteressierte liefert Hunt Einblicke in die Aufräumarbeiten. Um die 2 Milliarden Einträge zu verarbeiten, ohne die Live-Systeme von HIBP lahmzulegen, musste die Azure SQL Hyperscale-Datenbank für fast zwei Wochen auf 80 Kerne hochskaliert werden. Ein teurer Spaß, die Sünden anderer zu indexieren.

Auch der Versand der Warn-E-Mails an die 2,9 Millionen betroffenen HIBP-Abonnenten ist eine Herausforderung. Um nicht sofort auf Spam-Listen zu landen oder von Providern (wie Gmail) gedrosselt zu werden, wird der Versand über mehrere Tage gestreckt. Falls du Abonnent bist, kann es also noch dauern, bis du die nächste Hiobsbotschaft erhältst.